Quelle que soit la taille de votre entreprise, la mesure de sécurité informatique la plus efficace à déployer pour empêcher les acteurs des menaces cybercriminelles d’accéder à vos serveurs, vos postes de travail et vos données est un pare-feu matériel.

Un pare-feu matériel assurera une bonne protection de vos biens numériques, mais comment doit-il être configuré pour garantir la sécurité optimale de votre réseau ?

Si vous suivez les meilleures pratiques en matière de segmentation réseau et que vous configurez des zones de sécurité de pare-feu, vous pouvez améliorer la sécurité et maintenir votre réseau interne isolé et protégé contre les attaques basées sur le web.

Qu’est-ce que la segmentation réseau ?

La segmentation réseau est un concept utilisé depuis longtemps par les professionnels de l’informatique pour diviser un réseau physique en plusieurs sous-réseaux. Cette division est réalisée sur une base logique, par le biais d’une approche de réseau défini par le logiciel ou SDN (Software-Defined Networking).

Autrement dit, la segmentation réseau consiste à diviser un ordinateur en segments plus petits et, ce faisant, à séparer les systèmes et les applications les uns des autres. En divisant son réseau, une entreprise rend celui-ci plus performant et efficient, car le trafic qui circule dans chaque sous-réseau est particulièrement dédié à la communication entre les appareils qui y sont connectés. Cela n’implique donc aucun ralentissement dû au trafic, quels que soient les besoins des utilisateurs connectés au sous-réseau.

La segmentation réseau offre de nombreux avantages que nous allons évoquer un peu plus tard, mais c’est sur le plan de la sécurité que les bénéfices qu’elle génère sont les plus évidents. Grâce à elle, chaque réseau est consacré à des activités ayant besoin de fonctions spécifiques ; et ce sont uniquement les groupes d’employés désignés qui doivent pouvoir y accéder.

A titre d’exemple, la segmentation permet aux équipes de vente, au personnel des ressources humaines et du service à la clientèle d’utiliser les serveurs et les données nécessaires pour l’accomplissement de leur travail, mais uniquement aux serveurs et aux données dont elles ont réellement besoin. Ainsi, il sera plus facile d’assurer la confidentialité et l’intégrité des données.

Si un utilisateur non autorisé tente de s’introduire dans le réseau, ou si une panne se produit, le dommage sera donc limité au sous-réseau ciblé. C’est une façon simple de prévenir, sinon de contenir les attaques et incidents. Ceci répond parfaitement aux besoins des entreprises de nos jours.

Note : s’il existe des systèmes qui n’interagissent pas entre eux, il n’est pas nécessaire de les connecter au même réseau. S’ils le sont, il est plus facile pour un pirate informatique d’accéder à tout si les défenses du périmètre sont violées.

Avantages de la segmentation réseau en matière de sécurité

Comme susmentionné, la segmentation réseau présente de nombreux avantages. Elle peut contribuer à améliorer les performances de votre infrastructure informatique. Avec moins d’hôtes sur chaque sous-réseau, le trafic local est également réduit au minimum. Par ailleurs, elle peut améliorer les capacités de surveillance et aider votre équipe informatique à identifier les comportements suspects.

Voici quelques bonnes raisons pour lesquelles vous devez segmenter votre réseau :

- Visibilité accrue : lorsque vous segmentez votre réseau, vous allez installer un pare-feu qui donnera à votre organisation une meilleure visibilité sur tout le trafic passant par celui-ci.

- Défense en profondeur : vous allez également mettre en place une défense périmétrique qui permettra de détecter et d’empêcher certaines menaces de pénétrer votre réseau.

- Amélioration du contrôle d’accès : grâce au pare-feu qui met en œuvre la segmentation de votre réseau, vous pourrez appliquer des politiques de contrôle d’accès et restreindre l’accès au réseau selon les besoins des utilisateurs finaux.

- Restriction des mouvements latéraux : en général, les pirates informatiques compromettent les postes de travail des utilisateurs. Pour ce faire, ils doivent se déplacer sur votre réseau afin d’accéder aux systèmes critiques et réussir leurs attaques. Le but de la segmentation réseau est de rendre cette tâche plus difficile et d’augmenter la probabilité de détection lorsque les cybercriminels essayent de franchir les limites des segments.

- Gestion des menaces internes : vous pouvez aussi utiliser les défenses basées sur le périmètre pour détecter les menaces internes grâce à une plus grande visibilité des activités malveillantes des employés aux intentions malveillantes et des comptes compromis.

- Amélioration des performances du réseau : l’autre objectif de la segmentation réseau est de diviser l’intranet de votre entreprise en plusieurs segments distincts, avec des rôles définis, ce qui réduit le risque de saturation du réseau.

- Protection des systèmes critiques : au sein de votre réseau, il existe certains systèmes ayant des exigences de disponibilité très élevées, à l’instar des systèmes de contrôle industriel (ICS). Par conséquents, ces systèmes sont difficiles à protéger et à mettre à jour. Tout particulièrement pour les ICS, vous pouvez minimiser leur exposition aux menaces potentielles en les plaçant sur des segments de réseau isolés.

- Sécurisation des systèmes non fiables : de nombreuses entreprises disposent actuellement des réseaux publics invités. L’utilisation croissante des dispositifs IoT d’entreprise introduit également un certain nombre d’appareils connectés non sécurisés sur votre réseau. En isolant ces appareils sur un segment de réseau distinct, vous pouvez limiter la menace qu’ils représentent pour votre entreprise.

- Limitation de l’accès aux ressources par des tiers : si l’accès à certaines bases de données de votre centre de données devait être fourni à un tiers, la segmentation réseau vous permet de limiter facilement les ressources accessibles pour garantir la sécurité des informations sensibles contre les menaces internes.

Meilleures pratiques en matière de segmentation réseau

Le pare-feu offre une protection en contrôlant le trafic à destination et en provenance des hôtes et zones de sécurité, que ce soit au niveau de l’IP, du port ou de l’application. Voici donc quelques façons d’utiliser la segmentation réseau.

Utiliser le réseau VLAN

Pour segmenter leur réseau, les entreprises ont longtemps créé plusieurs segments de réseau plus petits avec des réseaux locaux virtuels (VLAN) ou des sous-réseaux, où tous les hôtes sont connectés virtuellement les uns aux autres, comme s’ils se trouvaient dans le même réseau local. Quant aux sous-réseaux, ils utilisent les adresses IP pour diviser un réseau en sous-réseaux plus petits reliés par des périphériques réseau.

Ces deux approches permettent à la fois d’améliorer les performances du réseau, et surtout d’empêcher les menaces qui peuvent se propager au-delà de votre système VLAN ou d’un sous-réseau particulier. Cependant, elles présentent deux défis majeurs. D’une part, votre équipe informatique doit réviser l’architecture réseau pour répondre aux besoins de la segmentation. D’autre part, il est souvent difficile de programmer la gestion des milliers de règles de liste de contrôle d’accès (ACL) se trouvant sur les périphériques réseau et qui permettent de créer des sous-réseaux.

Segmenter le pare-feu

Il est possible d’utiliser le réseau pour appliquer la segmentation, mais les pare-feu constituent également une autre option. Les pare-feu peuvent être déployés à l’intérieur d’un centre de données ou d’un réseau afin de créer des zones internes, ce qui permet de segmenter les domaines fonctionnels les uns des autres et de limiter les surfaces d’attaque. De cette manière, vous pouvez empêcher les menaces de se propager au-delà d’une zone de sécurité. Vous pouvez par exemple séparer les applications d’ingénierie des finances ou protéger les zones sensibles où résident les données PCI.

Les administrateurs réseau et de sécurité ont une bonne connaissance sur les pare-feu qui sont déployés sur le périmètre, mais ils ont souvent tendance à introduire une grande complexité lorsque ces mêmes pare-feu sont utilisés pour effectuer une segmentation interne. La raison est que des milliers de règles de pare-feu doivent être appliquées pour segmenter les réseaux internes et qu’il faut aussi tenir compte du fait qu’une mauvaise configuration du pare-feu pourrait casser une application et nuire à votre entreprise. L’autre inconvénient d’utiliser des pare-feu pour la segmentation réseau est le coût énorme que les pare-feu pourraient imposer, car ils sont généralement achetés par paire pour plusieurs sites, ce qui peut représenter des millions d’euros.

Utiliser le réseau défini par logiciel (SDN)

En utilisant le SDN, votre organisation pourra mettre en œuvre la microsegmentation, également appelée segmentation de sécurité ou segmentation basée sur l’hôte. Grâce à cette approche, vous allez pouvoir augmenter la granularité de la segmentation puisque vous allez isoler les charges de travail individuelles les unes des autres. En d’autres termes, vous ne serez plus contraint de travailler à l’échelle de plusieurs points d’extrémité, tel qu’on faisait avec la segmentation réseau dans sa forme traditionnelle.

Cette granularité supplémentaire augmente les avantages de la segmentation, car elle offre un niveau plus élevé de visibilité et de contrôle du réseau. Cette approche tend également à utiliser des modèles de liste blanche qui permettent de bloquer tous les trafics réseau, sauf ceux qui sont autorisés.

Le problème avec la segmentation basée sur l’hôte est que les professionnels qui ont souvent besoin d’une certaine période d’adaptation. De plus, la plupart des nouveaux utilisateurs doivent être formés à une nouvelle façon de créer des règles et d’appliquer la segmentation en utilisant le SDN, même s’ils sont familiers avec les pare-feu et les concepts de mise en réseau.

Quelles solutions adopter ?

Comme vous pouvez le constater, il existe de nombreux exemples de segmentation de réseau. Sachez toutefois qu’il n’existe pas de configuration unique qui convienne à toutes les entreprises, car chacune d’entre elles a ses propres exigences et fonctionnalités.

En général, les entreprises ont une structure de réseau bien définie, comprenant une zone de réseau interne sécurisée et une zone de réseau externe non sécurisée, souvent avec des zones de sécurité intermédiaires. Les zones de sécurité sont des groupes de serveurs et de systèmes qui ont des exigences de sécurité similaires et consistent en un sous-réseau de couche 3 auquel se connectent plusieurs hôtes.

Pour vous aider à mieux comprendre le concept de la segmentation réseau, nous allons les exposer ci-dessous quelques conseils qu’il convient de suivre, ainsi que les meilleures pratiques de la DMZ, un sous-réseau séparé de votre réseau local et isolé de celui-ci et de l’Internet par le biais d’un pare-feu.

Suggestion de segmentation de la zone de sécurité du pare-feu

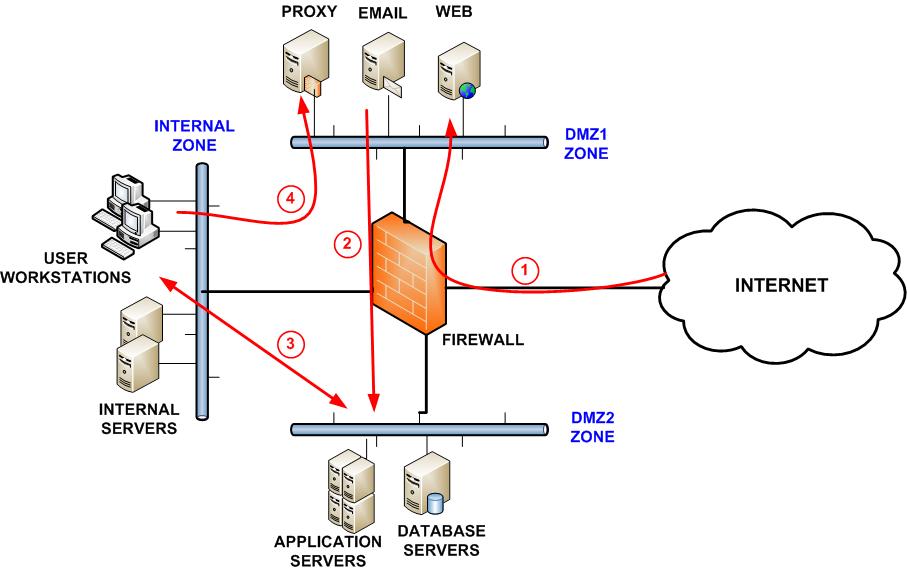

Dans l’illustration ci-dessus, nous avons utilisé la segmentation de la zone de sécurité du pare-feu pour maintenir la séparation des serveurs. Dans notre exemple, nous avons utilisé un seul pare-feu et deux zones DMZ ainsi qu’une zone interne. Une zone DMZ est un sous-réseau isolé de la couche 3.

Les serveurs de ces zones DMZ peuvent avoir besoin d’être orientés vers l’Internet pour fonctionner. Par exemple, les serveurs web et les serveurs de messagerie électronique doivent être orientés vers l’Internet.

Comme ces serveurs sont tournés vers l’internet, ils sont les plus vulnérables aux attaques et doivent donc être séparés de ceux qui n’ont pas besoin d’un accès direct à l’internet. En gardant ces serveurs dans des zones séparées, vous pouvez minimiser les dommages au cas où l’un de vos serveurs serait compromis.

Dans le diagramme ci-dessus, le sens de circulation autorisé est indiqué par les flèches rouges. Comme vous pouvez le voir, le trafic bidirectionnel est autorisé entre la zone interne et la DMZ2, qui comprend les serveurs d’application et de base de données, mais seul le trafic unidirectionnel est autorisé entre la zone interne et la DMZ1, qui est utilisée pour les serveurs proxy, les serveurs de messagerie électronique et les serveurs web.

Les serveurs proxy, de la messagerie électronique et web ont été placés dans une DMZ séparée des serveurs d’applications et de bases de données pour une protection maximale.

Le trafic en provenance d’Internet est autorisé par le pare-feu vers la DMZ1. Le pare-feu ne doit autoriser le trafic que via certains ports (80 443, 25, etc.). Tous les autres ports TCP/UDP doivent être fermés. Le trafic en provenance d’Internet vers les serveurs de la DMZ2 n’est pas autorisé, du moins pas directement.

Un serveur web peut avoir besoin d’accéder à un serveur de base de données, et s’il peut sembler judicieux d’avoir ces deux serveurs virtuels fonctionnant sur la même machine, du point de vue de la sécurité, cela doit être évité. Idéalement, les deux devraient être séparés et placés dans des DMZ différentes. Il en va de même pour les serveurs web frontaux et les serveurs d’applications web qui devraient être placés de la même manière dans des zones démilitarisées différentes.

Le trafic entre la DMZ1 et la DMZ2 sera sans doute nécessaire, mais il ne devrait être autorisé que sur certains ports. La DMZ2 peut se connecter à la zone interne pour certains cas particuliers tels que les sauvegardes ou l’authentification via l’annuaire actif.

La zone interne se compose de postes de travail et de serveurs internes, de bases de données internes qui n’ont pas besoin d’être orientées vers le web, vers les serveurs Active Directory et les serveurs d’applications internes. Nous suggérons que l’accès à Internet pour les utilisateurs du réseau interne soit dirigé par un serveur proxy HTTP situé dans la DMZ1.

Notez que la zone interne est isolée de l’Internet. Par conséquent, le trafic direct de l’Internet vers la zone interne ne devrait pas être autorisé.

La configuration ci-dessus offre une protection importante à vos réseaux internes. Au cas où un serveur situé dans la DMZ1 serait compromis, votre réseau interne restera protégé puisque le trafic entre la zone interne et la DMZ1 n’est autorisé que dans un seul sens.

En appliquant les meilleures pratiques de segmentation réseau et en utilisant la segmentation de la zone de sécurité du pare-feu ci-dessus, vous pouvez optimiser la sécurité de votre réseau informatique.

Segmentation réseau et concept de confiance zéro

Lorsqu’on parle de « segmentation du réseau », on entend souvent le terme « confiance zéro » ou sécurité « Zero Trust ». En fait, ces termes sont plus en plus utilisés et sont même devenus à la mode.

Traditionnellement, la sécurité des réseaux informatiques reposait sur le concept du château et des douves. Il était souvent difficile d’obtenir un accès depuis l’extérieur du château (ou du réseau). Par contre, toute personne qui se trouvait à l’intérieur était approuvée par défaut.

Le problème avec cette approche est que, lorsqu’une personne aux intentions malveillantes parvient à accéder à votre réseau interne, il peut causer des dommages à votre entreprise. Cette vulnérabilité est aggravée par le fait que les données des entreprises de nos jours ne se trouvent plus au même endroit. Elles sont souvent réparties entre les fournisseurs de cloud. Il est donc difficile d’avoir un contrôle de sécurité unique pour tout le réseau.

Le principe de la sécurité « Zero Trust » consiste donc à supposer qu’aucune personne à l’intérieur ou à l’extérieur de votre réseau ne doit être approuvée par défaut. Il faut un système de vérification de tout utilisateur qui essaye d’accéder à des ressources sur votre réseau pour empêcher les atteintes à la protection des données.

Les technologies et principes essentiels liés à la sécurité « Zero Trust »

L’approche « Zero Trust » nécessite l’adoption d’un système de sécurité doté de plusieurs couches qui peuvent se combiner les unes avec les autres pour constituer une sphère de sécurité fonctionnelle et complète.

Comme il est supposé que des personnes malveillantes peuvent se trouver à l’intérieur et à l’extérieur de votre réseau, vous devez donc :

- Eviter d’autoriser automatiquement une machine ou un quelconque utilisateur à accéder à votre réseau.

- Fournir uniquement les accès dont les utilisateurs ont vraiment besoin.

- Effectuer une microsegmentation, c’est-à-dire diviser vos périmètres de sécurité en petites zones afin de maintenir un accès séparé pour certaines parties distinctes de votre réseau.

- Utiliser l’authentification multifacteurs (AMF). Cette pratique est fondamentale si vous voulez mettre en place la sécurité « Zero Trust ». Elle consiste à demander plusieurs preuves pour authentifier un utilisateur (en plus du mot de passe) avant d’accorder l’accès à un utilisateur.

- Mettre en place des systèmes de contrôles stricts sur l’accès aux appareils connectés à votre réseau.

- Utiliser un filtre web pour mieux sécuriser votre réseau. Une bonne segmentation du réseau ne suffit pas pour protéger efficacement votre système d’information. De nombreux secteurs, comme la fabrication, l’industrie, l’éducation, la santé et le commerce de détail sont devenus les cibles privilégiées des cybercriminels. Le fait est que les organisations qui interviennent dans ces secteurs ne sont pas à jour au sujet de la cybersécurité, et elles ne sont pas préparées aux nouvelles méthodes d’attaque avancées qui ne cessent d’évoluer. Pour une sécurité accrue, nous vous recommandons d’utiliser une solution de filtrage web basée dans le cloud, telle que WebTitan.

WebTitan filtre les contenus web et empêche les utilisateurs finaux d’accéder à des sites web connus pour héberger des malwares ou à ceux qui contreviennent aux politiques d’utilisation acceptable de l’Internet mises en place au sein de votre entreprise.

En adoptant les meilleures pratiques de segmentation réseau susmentionnées, vous pouvez optimiser la sécurité informatique de votre entreprise. Bien qu’il n’existe aucune solution miracle pour lutter contre toutes les attaques informatiques, vous pouvez tout de même mettre en place d’autres couches de sécurité qui peuvent fonctionner ensemble afin de défendre votre entreprise contre une myriade d’attaques.