Le but d’un malware est de créer un code qui ne peut pas être détecté par les logiciels antivirus courants ou les systèmes de détection d’intrusion réseau.

Mais même les malwares du type zero day peuvent être détectés par un bon logiciel antivirus lorsque les URL malveillants sont encodées dans des documents et des fichiers exécutables.

Microsoft Office est actuellement l’un des vecteurs de malwares le plus utilisé par les attaquants. Certains documents utilisent l’encodage XML pour stocker les données – y compris les URL – pour se connecter à un serveur distant. Les pirates doivent donc masquer ces URL pour que les malwares ne puissent être détectés.

Format de fichier Microsoft Office

Microsoft Office est tr-s populaire auprès des entreprises. L’une des raisons à cela est qu’il peut facilement être intégré à d’autres formats de fichiers dans un document. De plus, les données qui y sont liées peuvent être utilisées depuis un emplacement distant. Cela signifie que les utilisateurs peuvent éditer le fichier source et modifier l’affichage dans le fichier de destination ouvert par l’utilisateur.

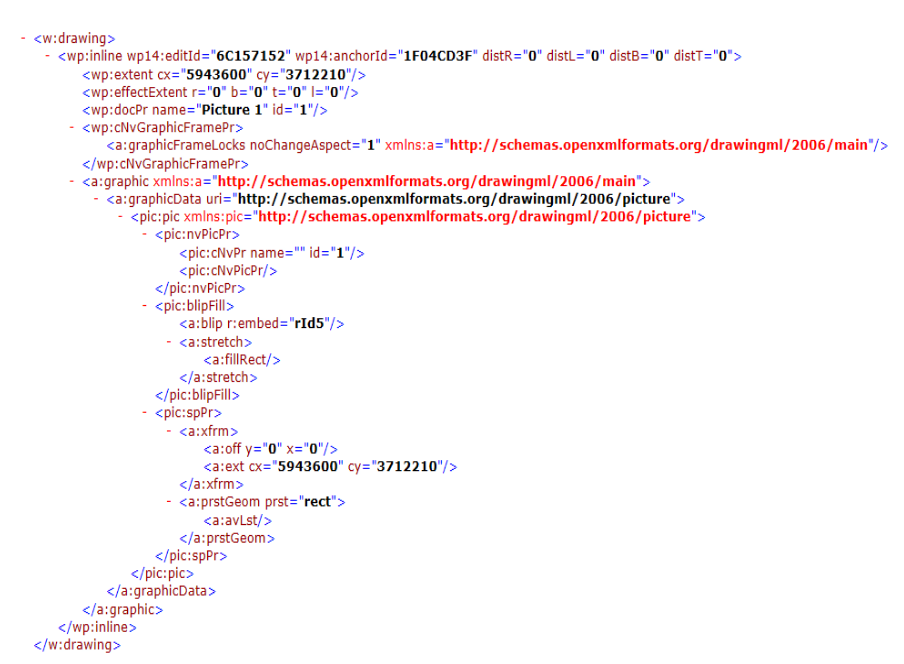

La façon la plus pratique et la plus rapide de voir comment Office stocke l’information est de changer l’extension d’un document Word (.docx) en.zip. Il suffit de double-cliquer sur le nouveau fichier .zip et d’ouvrir le fichier XML nommé document .xml dans l’archive. Vous verrez comment Office stocke les données pour Word, y compris les fichiers liés.

L’exemple suivant est un fichier image, mais les documents liés afficheront une adresse IP associée au serveur distant qui stocke le fichier lié. Si un attaquant utilise des adresses IP étiquetées malveillants, la plupart des défenses antimalware empêcheront l’application de se connecter à la source distante et mettront le fichier en quarantaine.

Obfusquer les adresses IP pour tromper les antivirus

Pour éviter la détection par les logiciels antivirus, les attaquants utilisent des méthodes pour masquer les adresses IP. En effet, ils stockent une adresse IP comme valeur alternative pour qu’elle puisse toujours être utilisée pour se connecter à un emplacement distant, et l’IP stockée évite la détection au moins pendant un certain temps.

Les chercheurs en matière de solution antivirus continuent de mettre à jour les fichiers de signatures pour détecter les nouvelles méthodes d’attaque. Mais les développeurs de malware peuvent créer de nouvelles façons de stocker une adresse IP, de manière à ce qu’elle ne semble pas malveillante pour les lecteurs réseau ou les antivirus.

La première méthode consiste à transformer une adresse IP en valeur décimale.

Les adresses IPv4 contiennent quatre octets (8 bits) qui peuvent être converties en valeurs décimales. Celles-ci sont ensuite stockées dans le contenu XML.

Les valeurs décimales ne sont pas considérées comme malveillante, même pour un logiciel antivirus. Pourtant, le code de l’auteur du malware peut les convertir en binaire lorsqu’il établit une connexion à Internet.

Une deuxième méthode consiste à utiliser des connexions SMB (Simple Message Block). SMB v1 est la principale vulnérabilité utilisée par les pirates pour se connecter à un disque local dans un environnement Windows et chiffrer son contenu. Les auteurs de malwares peuvent analyser les ports SMB ; se connecter au répertoire partagé et manipuler les fichiers.

Avec un fichier Microsoft Office, l’auteur du malware peut copier des exécutables sur un périphérique partagé pour infecter d’autres machines et rediriger la connexion SMB vers un serveur distant contrôlé par un attaquant pour télécharger des exécutables malveillants.

Si l’administrateur réseau a activé SMB sur le réseau, ce trafic réseau ne déclenche donc pas les notifications des systèmes de détection et de prévention des intrusions.

Enfin, une troisième méthode courante consiste à encoder les URLs en leurs équivalents hexadécimaux. Les attaquants peuvent encoder l’URL entière – y compris le nom de domaine – ou n’encoder qu’une partie. Les navigateurs détectent automatiquement les URL codées en hexadécimal à condition qu’elles suivent la bonne syntaxe. Chaque valeur doit avoir le signe pourcentage (%) dont le préfixe d’une lettre inclut des caractères spéciaux et des espaces.

A titre d’exemple, la valeur hexadécimale suivante indique « example.com/maliciousfile.exe » si vous savez la décoder :

%65%78%61%6D%70%6C%65%2E%63%6F%6D%2F%6D%61%6C%69%63%69%6F%75%73%66%69%6C%65%2E%65%78%65

Un navigateur pourrait déchiffrer cette valeur encodée par l’URL et se connecter à un serveur distant. Pour un lecteur réseau, il ne s’agit pas d’une URL, et il ne peut donc être détecté par certains logiciels antivirus.

En plus de ces techniques d’obscurcissement, les attaquants peuvent coder deux fois les valeurs. Une adresse IP peut être codée en hexadécimal, et derrière la valeur hexadécimale se trouve une valeur IP décimale. Le double encodage évite la détection par un logiciel de détection plus avancé et qui est capable de lire les valeurs codées en une seule étape.

Ce que les organisations peuvent faire pour bloquer les adresses IP malveillantes

La meilleure façon d’arrêter ces attaques est d’utiliser des filtres de contenu DNS. Les navigateurs utilisent le DNS pour se connecter à un serveur distant, et l’encodage ne modifie pas la requête DNS pendant le traitement de l’URL d’un navigateur. Les filtres de contenu peuvent également aider à empêcher le chargement local du contenu sur le navigateur d’un utilisateur, mais les filtres DNS peuvent stopper l’attaque avant que le contenu ne soit téléchargé.

Bien que l’antivirus soit une nécessité pour toutes les organisations, l’utilisation de protocoles anti-malware supplémentaires garantira que les connexions distantes malveillantes seront toujours interrompues. Et les filtres DNS sont la meilleure méthode pour compléter les logiciels antivirus.

Les avantages d’utiliser un service de filtrage DNS sont les suivants :

- Il améliore la sécurité en bloquant l’accès à des sites Web malveillants ou qui présentent des risques.

- Le filtrage DNS empêche le téléchargement de malwares à partir de sites web malveillants ou piratés

- Il permet de garder votre défense à jour grâce à une analyse ciblée des menaces et à des mises à jour des menaces du type zero day pour protéger vos clients des menaces cybercriminelles.

- Il utilise des contrôles basés sur des stratégies élaborées pour gérer l’accès au réseau grâce à un blocage et un filtrage très granulaires.

- Il empêche les utilisateurs d’accéder à du matériel qui pourrait nuire à la productivité ou nuire à votre organisation.

Protection contre les malwares

WebTitan Cloud inclut plusieurs catégories de protection contre les malwares, en bloquant l’accès à des sites Web compromis, des sites Web qui distribuent des spams, aux logiciels espions et aux sites web malveillants.

Filtrage d’URL

WebTitan Cloud est également doté d’une solution de filtrage d’URL jusqu’à 53 catégories prédéfinies. Il peut analyser 10 millions d’URL et fonctionnent en conjonction avec un système de recherche et de classification en temps réel basé sur le Cloud. Cela fournit une combinaison inégalée de couverture, de précision et de flexibilité.

Avec WebTitan Cloud, vous serez donc tranquille en sachant que votre accès Internet est sûr et sécurisé.

Appelez-nous dès aujourd’hui pour ajouter une couche supplémentaire efficace à la sécurité web de votre entreprise, et ce, en quelques minutes seulement.