Pour faire aussi simple que possible, la segmentation réseau est la pratique consistant à diviser un grand réseau informatique – qui constitue généralement une surface d’attaque importante pour les cybercriminels, et qui est difficile à gérer et à protéger – en plusieurs petits sous-réseaux isolés les uns des autres. Elle permet d’empêcher un attaquant de pénétrer et de se déplacer latéralement dans votre réseau pour accéder à vos données critiques.

Quels que soient la taille de votre entreprise et le type de configuration TCP/IP dont vous disposez, un pare-feu matériel est essentiel. C’est l’un des éléments les plus fondamentaux de la sécurité réseau. Il fournit une protection de base et est capable d’empêcher que de nombreuses attaques sur votre réseau soient couronnées de succès. Il est donc essentiel que vous disposiez de la meilleure configuration de segmentation de la zone de sécurité du pare-feu.

Notion de zone de sécurité

Une zone de sécurité est un système composé d’une ou plusieurs interfaces de pare-feu physiques ou virtuelles, et de segments de réseau connectés entre eux. Vous pouvez contrôler la protection de chaque sous-réseau individuellement pour qu’il puisse recevoir les protections spécifiques dont il a besoin. Par exemple, il est possible de configurer la protection d’une zone dédiée au département des finances pour qu’elle ne permette pas l’accès aux applications autorisées par une zone destinée au département informatique.

Etant donné que tout le trafic réseau doit passer par le pare-feu – ceci, afin de le protéger plus efficacement – vous pouvez configurer les interfaces ainsi que les zones pour créer d’autres zones distinctes pour certains domaines fonctionnels tels que :

- le stockage de données sensibles,

- la passerelle Internet,

- les applications commerciales,

Vous pouvez aussi faire cela pour les groupes organisationnels, comme :

- l’informatique,

- les finances,

- le marketing,

Des zones plus granulaires offrent plus de visibilité et de contrôle sur le trafic réseau

La segmentation d’un réseau en plusieurs zones de sécurité vous permet de créer une architecture dite « zéro confiance ». Ce concept consiste à ne faire confiance à aucun utilisateur/périphérique/paquet et à aucune application. Avant de donner l’accès automatique à un réseau/sous-réseau, il faut donc tout vérifier. De cette manière, vous aurez un réseau qui n’autorise l’accès qu’aux utilisateurs, applications et dispositifs qui ont des besoins professionnels légitimes, tout en refusant les autres trafics.

Toutes les communications autorisées doivent également traverser un pare-feu pour subir une inspection complète des menaces, comme les virus, les spywares, les vulnérabilités, etc.

Le pare-feu doit être conçu pour refuser tout trafic entre les zones de sécurité

Votre entreprise doit mettre en place des politiques de sécurité spécifiques dans le but de permettre uniquement au trafic que vous aurez explicitement autorisé de passer d’une zone à l’autre.

La façon dont vous utilisez les zones de sécurité pour segmenter votre réseau dépend des ressources que vous devez séparer des autres. A titre d’exemple, vous pouvez mettre en place une architecture comprenant des zones distinctes pour les serveurs de production et les serveurs de développement.

Chaque fois que vous effectuez une division logique de la fonctionnalité, des privilèges d’accès des utilisateurs et de l’utilisation des applications, le pare-feu peut être utilisé pour créer une zone distincte qui va isoler et protéger une zone spécifique. Ensuite, vous allez appliquer les politiques de sécurité que vous avez mises en place pour empêcher tout accès inutile aux applications et aux données auxquelles un ou plusieurs groupes doivent accéder.

Les zones de sécurité peuvent également être utilisées pour segmenter les serveurs hébergeant des informations très sensibles comme les informations d’identification personnelle ou les informations sur les cartes de crédit. Ainsi, vous pourrez segmenter les différents services internes de votre entreprise (ressources humaines, marketing, etc.).

Les cinq principales méthodes de segmentation d’un réseau

Pour votre réseau LAN, vous pouvez utiliser la méthode physique, la segmentation de réseau défini par logiciel, la segmentation via le cloud et la microsegmentation.

1. La segmentation physique

Pour séparer physiquement les parties d’un réseau LAN en plusieurs réseaux distincts, il faut que chaque segment possède sa propre infrastructure physique, y compris le câblage, les pare-feu et les commutateurs. Il s’agit d’une méthode très sûre, étant donné qu’il n’existe pas d’autres chemins physiques (sauf celui que vous mettez en place) entre les différents segments.

Par contre, la segmentation physique est assez difficile à mettre en œuvre et à maintenir. Tout changement important que vous allez effectuer dans votre réseau requiert un nouveau matériel, quelques configurations ainsi qu’un nouveau câblage. Cette tâche n’est pas facile à réaliser en raison de son coût et du temps qu’elle requiert, mais il existe des cas spécifiques où la segmentation physique peut être justifiée.

2. La segmentation via les VLAN

Pendant plusieurs décennies, la ségrégation virtuelle des réseaux en sous-réseaux plus petits via des VLAN était très utilisée. Aujourd’hui, les entreprises utilisent encore cette approche, en fragmentant les domaines de diffusion de leur réseau local et en divisant les adresses IP – via le masquage de sous-réseau – en de petits sous-ensembles d’adresses apparentées. Dans ce cas, les hôtes d’un même VLAN peuvent communiquer facilement entre eux. Par contre, pour que les autres VLAN puissent communiquer avec ces hôtes, il faut des autorisations réseau. Pour ce faire, on utilise généralement des listes de contrôle d’accès (ACL) pour des règles complexes qui peuvent être appliquées par les différents périphériques réseau, les routeurs, les pare-feu et les commutateurs.

Si les VLAN sont utilisés avec des pare-feu bien configurés, votre réseau deviendra beaucoup plus difficile à compromettre.

Notez toutefois que, même si les VLAN et les pare-feu constituent une solution fiable pour segmenter un réseau local, la mise en place et la maintenance des pare-feu et des ACL demandent beaucoup de travail. De plus, l’infrastructure VLAN doit toujours être mise à jour lorsque les exigences du réseau changent.

3. La segmentation de réseau défini par logiciel (SDN)

Au cours de la dernière décennie, l’utilisation des réseaux définis par logiciel (SDN) a explosé, ce qui a grandement facilité le concept de segmentation réseau. De nombreuses entreprises utilisent actuellement plusieurs transports WAN pour optimiser les performances de leurs applications, notamment en termes de VoIP, de streaming vidéo, de téléconférence, de communication mobile à haut débit, et bien d’autres applications critiques.

Cette méthode permet au dispositif SD-WAN d’agir comme une superposition virtuelle sur votre réseau physique, tandisqu’un logiciel convivial de haut niveau permet le marquage et le filtrage du trafic afin de connaître et de contrôler le trafic autorisé à circuler. En utilisant des protocoles ouverts, vous pourrez également accéder à des périphériques réseau comme les routeurs, les commutateurs, ou les pare-feu qui – autrement – ne pourraient pas être contrôlés à cause d’un firmware propriétaire.

4. La segmentation via le cloud

Grâce au développement de l’informatique, de l’infrastructure et du stockage dans le cloud, une nouvelle approche de la segmentation a actuellement le vent en poupe. Désormais, la segmentation du réseau permet de décharger le trafic et les flux de travail de votre réseau local vers un réseau basé dans le cloud.

Le trafic entre votre réseau LAN et le cloud est géré en toute sécurité par le biais de protocoles d’authentification robustes et/ou via des VPN sur SD-WAN ou des tunnels IP SD-WAN chiffrés. Vous allez donc créer un réseau hybride dont une partie de réseau local physique sera basé dans votre centre de données et une autre partie dans le cloud.

L’avantage de cette forme de segmentation réseau est qu’elle permet à votre entreprise de se connecter aux ressources du bureau à celles basées dans le cloud de manière sécurisée et avec des performances optimisées.

5. La microsegmentation

La microsegmentation est une solution qui rassemble toutes les techniques et concepts susmentionnés. Il s’agit d’un moyen de segmenter plus efficacement votre réseau, d’empêcher les brèches de sécurité et de contrôler les vulnérabilités de sécurité au sein d’un sous-réseau. On utilise des applications de pare-feu basées sur le périmètre pour gérer les entités extérieures qui pénètrent dans votre réseau.

L’objectif de la microsegmentation va au-delà du simple fait de permettre ou de refuser l’accès à votre réseau en se basant sur les adresses IP, les protocoles et les ports. Comme les adresses IP, les protocoles et les ports sont de plus en plus faciles à usurper, vous pouvez légitimement essayer d’accéder à votre réseau professionnel via d’autres adresses IP à différents endroits.

L’autre caractéristique de la microsegmentation est qu’elle s’appuie sur le modèle de « confiance zéro ». Le principe consiste à supposer qu’aucune entité – qu’il s’agisse d’un utilisateur, d’un hôte, d’un serveur, d’un type de trafic ou d’une application web – n’est digne de confiance, sauf si elle est explicitement étiquetée comme telle.

La microsegmentation requiert une analyse sophistiquée de l’ensemble du trafic, des hôtes, des utilisateurs, des serveurs, des ordinateurs portables, des téléphones, des applications Web, etc., pour établir la relation de confiance.

Pour automatiser ce processus, les outils les plus modernes tentent d’analyser toute la télémétrie impliquée dans un flux de travail pour élaborer des politiques de sécurité. Ainsi, les ressources autorisées pourront être identifiées via leur adresse IP et par leur interconnexion et leur dépendance avec d’autres ressources, et elles pourront interagir avec l’environnement du flux de travail.

Une fois qu’une ressource est vérifiée et que la « confiance » lui est accordée, il rare que du trafic indésirable parvient à traverser le flux de travail ou à contaminer les applications ou les hôtes.

Quelle est la meilleure configuration de segmentation de la zone de sécurité du pare-feu ?

Aujourd’hui, les réseaux s’étendent généralement à l’extérieur du périmètre du pare-feu. Pourtant, ils ont tendance à avoir une structure bien définie.

Votre réseau devrait donc avoir :

- Une zone réseau interne,

- Un réseau externe non fiable,

- Une ou plusieurs zones de sécurité intermédiaires.

Chacune de vos zones de sécurité intermédiaires, généralement des sous-réseaux de couche 3 avec plusieurs postes de travail et/ou serveurs, doit contenir des systèmes qui peuvent être protégés de la même manière.

Ce sont des groupes de serveurs qui ont des exigences similaires. Ils peuvent être protégés par un pare-feu au niveau de l’application, ou plus généralement, au niveau du port et de l’IP.

Segmentation de la zone de sécurité du paramètre du pare-feu

Malheureusement, la topologie du réseau périmétrique qui vous convient le mieux peut différer considérablement de celle que vous avez déjà utilisée pour votre société. Votre réseau actuel sera naturellement différent et aura ses propres exigences et fonctions.

La segmentation de votre périmètre de sécurité devra donc être adaptée aux besoins spécifiques de votre entreprise. Cela dit, il existe de meilleures pratiques que vous pouvez adopter lors de la conception de votre périmètre réseau.

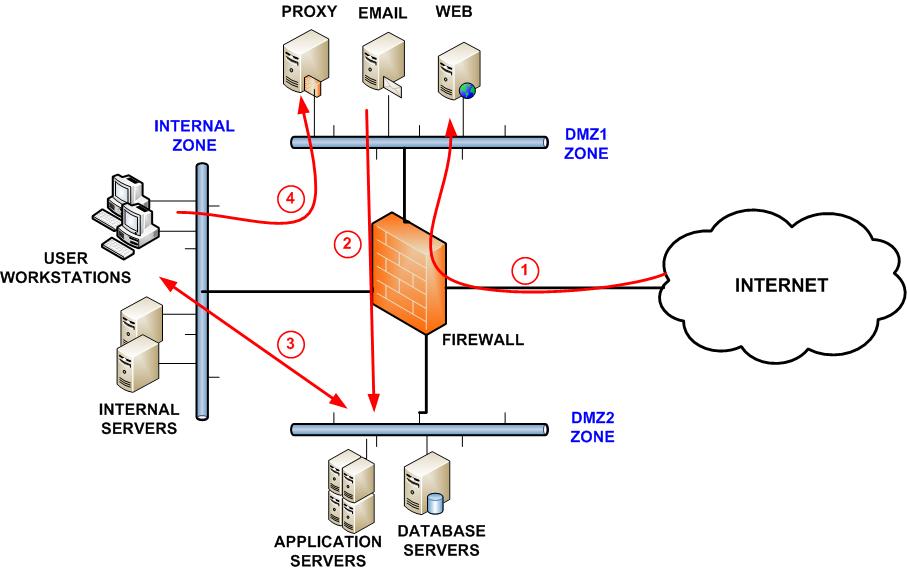

Pour mieux vous expliquer ce qu’est un périmètre de réseau typique, nous l’avons illustré dans le diagramme ci-dessous.

Votre réseau peut différer, mais cette illustration montre une configuration qui est généralement utilisée par de nombreuses entreprises.

En réalité, vous pouvez utiliser deux pare-feu ou n’avoir qu’une seule zone démilitarisée (DMZ). Les flèches rouges indiquent la direction du trafic autorisée par le pare-feu.

Segmentation des zones de sécurité et mise en place de votre DMZ

Votre équipement et les sections de votre réseau qui seront les plus susceptibles d’être attaqués seront les parties qui font face au public et qui sont connectées à Internet. Il s’agit notamment de vos serveurs web, de vos serveurs de messagerie et de vos serveurs DNS.

Si un pirate informatique tente d’attaquer votre réseau, c’est là que la menace est la plus susceptible de se produire. Il est donc important de pouvoir minimiser les risques de dommages au cas ou l’une de ces attaques réussirait et qu’un ou plusieurs de vos serveurs serait compromis.

C’est pour cette raison qu’il est important de mettre en place une DMZ. D’une manière générale, il s’agit d’un sous-réseau de couche 3 isolé. Dans notre exemple, nous en avons inclus deux, car cette configuration offre la meilleure protection pour notre zone interne.

Dans votre cas, un, trois, voire quatre DMZ peuvent être utilisées en fonction de la taille de votre réseau, du nombre de serveurs, etc.

DMZ1

Vous devez avoir au moins un serveur public accessible via Internet.

Le trafic doit être limité pour des raisons de sécurité, de sorte qu’il ne permet pas de passer qu’à partir d’Internet vers votre DMZ1. Il est également essentiel que seuls les ports TCP/UDP nécessaires soient ouverts et que tous les autres ports soient fermés.

Votre DMZ1 devrait héberger votre DNS, votre serveur proxy, votre serveur de messagerie et votre serveur web.

DMZ2

Pour une protection optimale, vous ne devriez jamais avoir vos bases de données situées sur le même matériel que votre serveur Web.

Les bases de données sont susceptibles d’avoir besoin d’être accessibles via votre serveur web, mais elles doivent être configurées dans une DMZ différente. Dans cet exemple, nous avons mis en place DMZ2 où nous avons placé les serveurs d’application et les serveurs de base de données.

Vous pouvez voir sur les flèches rouges de trafic que ces serveurs sont accessibles directement depuis la zone interne, ainsi que depuis DMZ1. On peut donc y accéder par Internet, mais seulement indirectement via DMZ1.

Il est également important que votre serveur d’application web et un serveur Web frontal soient situés dans différentes DMZ.

En utilisant la configuration ci-dessus, si un serveur est compromis, par exemple l’un de vos serveurs d’application dans DMZ2 via DMZ1, l’attaquant ne sera pas en mesure d’accéder à votre zone interne.

Vous devez configurer votre pare-feu pour autoriser le trafic entre vos deux DMZ, mais uniquement sur des ports spécifiques. Le trafic entre votre zone interne et votre DMZ2 est possible, mais il doit être limité. Ceci peut être nécessaire pour effectuer des sauvegardes de données, par exemple, ou pour accéder à un serveur de gestion interne.

Votre zone de sécurité interne

Dans la zone de sécurité interne se trouvent vos postes de travail d’utilisateur final, vos serveurs de fichiers et d’autres serveurs internes critiques. Vous aurez également des bases de données internes situées dans la zone interne, des serveurs Active Directory et de nombreuses applications professionnelles.

Il est essentiel qu’il n’y ait pas d’accès direct à votre zone de sécurité interne via Internet. Tout utilisateur ayant besoin d’accéder à Internet ne doit pas être autorisé. Cela ne doit être possible que par l’intermédiaire d’un serveur proxy situé en DMZ1.

Il est essentiel d’avoir une segmentation de la zone de sécurité, bien que la configuration que vous choisissez doive refléter les exigences de votre entreprise.

L’exemple d’une configuration typique de segmentation de zone de sécurité que nous avons présenté est idéal pour l’environnement de l’entreprise. Vous pouvez l’utiliser pour vous assurer d’avoir une sécurité réseau solide.

Procédez à des contrôles et des tests de la segmentation réseau

Par définition, le contrôle de segmentation est tout dispositif/processus/système pouvant être utilisé pour créer des zones de réseau distinctes afin d’isoler les actifs sur votre réseau. Les pare-feu internes sont, par exemple, un contrôle de segmentation courant, car vous pouvez les utiliser pour filtrer le trafic entre deux nœuds distincts sur un réseau. De même, vous pouvez utiliser la liste de contrôle d’accès (ACL) pour réaliser un contrôle de segmentation de réseau.

Les ACL sont des autorisations attachées à une ressource sur votre réseau. Elles ont pour rôle de spécifier qui peut utiliser la ressource et ce que l’on est autorisé à faire. Ce type de contrôle peut être très restrictif, mais il est efficace pour isoler les ressources sur votre réseau.

Il ne suffit pas d’appliquer les contrôles de segmentation et de supposer que votre réseau et vos données sont correctement protégés contre les tentatives d’accès illicite. Vos outils de segmentation réseau doivent également être testés afin de vérifier leur validité et leur efficacité contre toute tentative d’intrusion.

Les tests de segmentation sont conçus pour vérifier l’efficacité des contrôles de segmentation que vous avez appliqués pour isoler les différentes zones de sécurité. Ils sont souvent réalisés lors de tests de pénétration plus importants.

En soumettant les outils de segmentation à des contrôles et des tests rigoureux, votre entreprise pourra vérifier si la solution de segmentation réseau adoptée répond ou non aux normes de sécurité essentielles, comme la norme PCI DSS.

Pour une meilleure défense en profondeur

La défense en profondeur (DiD) est une approche de la sécurité de l’information qui utilise une série de mécanismes et de contrôles de sécurité judicieusement répartis dans un réseau informatique. Le but étant de protéger la disponibilité, la confidentialité et l’intégrité du réseau et des données qu’il contient.

Il est vrai qu’il n’existe aucune mesure d’atténuation individuelle pouvant arrêter toutes les attaques cybercriminelles. La DiD peut toutefois vous aider à lutter contre une grande variété de menaces, notamment en les stoppant avant qu’elles ne se produisent. Elle permet également de contrecarrer une attaque réussie, en évitant que d’autres dommages supplémentaires ne se produisent.

La stratégie de DiD implique l’utilisation d’antivirus, de pare-feu, de passerelles sécurisées et de réseaux privés virtuels (VPN). Les systèmes de tests et de contrôle jouent également un rôle essentiel, et vous pouvez les associer à d’autres mesures plus sophistiquées comme l’utilisation de l’apprentissage automatique qui permettent de détecter les anomalies dans le comportement des terminaux et de vos employés.

Nous ne saurions trop insister sur l’importance de créer une stratégie de défense en profondeur pour votre entreprise. Celle-ci doit s’appuyer sur une forte segmentation réseau et sur plusieurs outils de cybersécurité. Ainsi, vous pourrez déterminer de manière stricte et immuable les flux de communication autorisés et non-autorisés entre les différents segments prédéterminés.

Pour construire la défense la plus complète et la plus forte possible, il est aussi recommandé d’utiliser un filtre web comme WebTitan. Il s’agit d’une solution de filtrage web avancée qui offre une protection contre les menaces de sécurité HTTP et HTTPS. Le service WebTitan est hébergé et gérée par TitanHQ dans un environnement de cloud partagé. Cette solution de filtrage web DNS basée dans le cloud protège votre réseau contre les menaces en ligne comme les virus, les malwares, les ransomwares, le phishing, etc.

Enfin, l’aspect final d’une stratégie de cybersécurité efficace est la sensibilisation de vos employés à la cybersécurité, sous la forme d’une formation.

Voici donc les meilleures façons pour une entreprise de se défendre contre les vulnérabilités et les nombreuses menaces cybercriminelles. Le principe est simple : si vous adoptez les différentes mesures susmentionnées et si une mesure échoue, une autre mesure restera toujours en attente, prête à intervenir.

Questions fréquentes sur la segmentation réseau

Pourquoi devez-vous penser à segmenter votre réseau ?

Plus votre réseau informatique est grand, plus il est difficile à protéger. En fait, un grand réseau non segmenté représente une grande surface d’attaque pour les pirates. Une fois qu’un pirate parvient à pénétrer dans votre réseau, il peut se déplacer latéralement pour accéder à vos données sensibles. La segmentation du réseau limite ce risque, en empêchant les mouvements latéraux entre les différentes zones DMZ.

Comment un pare-feu empêche-t-il les attaques informatiques ?

Un pare-feu est un système destiné à bloquer toute connexion non autorisé à votre ordinateur, notamment lorsqu’un pirate tente de voler vos données. Il peut même vous permettre de sélectionner les programmes pouvant accéder à l’internet pour que vous ne soyez jamais connecté à votre insu.

Quel type serveur doit se trouver dans une zone DMZ ?

Vous pouvez y mettre n’importe quel service fourni aux utilisateurs sur l’internet public. Souvent, il s’agit d’un serveur web et d’un serveur proxy, ou encore d’un serveur de messagerie électronique. Vous pouvez également l’utiliser pour protéger davantage votre système de noms de domaine (DNS), la voix sur IP (VoIP) et le protocole de transfert de fichiers (FTP).

Combien de zones DMZ devriez-vous mettre en place ?

Lors de la création de votre architecture DMZ, vous pouvez utiliser un ou deux pare-feu. Cependant, il est recommandé de mettre en place deux pare-feu pour plus de sécurité. Ainsi, les pirates doivent contourner deux dispositifs de sécurité pour pouvoir accéder à votre réseau interne.

Une zone DMZ est-elle fiable à 100 % pour sécuriser votre réseau ?

Il est toujours possible pour un pirate déterminé et qui dispose de ressources suffisantes de franchir votre pare-feu externe et d’accéder à certaines ressources hébergées dans la DMZ. Pour compromettre votre réseau, il doit toutefois franchir plusieurs pare-feu internes et cela devrait déclencher des alarmes. Votre équipe informatique pourra donc intervenir à temps et éviter une brèche complète dans votre réseau.